2026-02-22 23:50:59 • SinusBot

SinusBot - Installieren auf einem Linux Server (LXC/KVM)

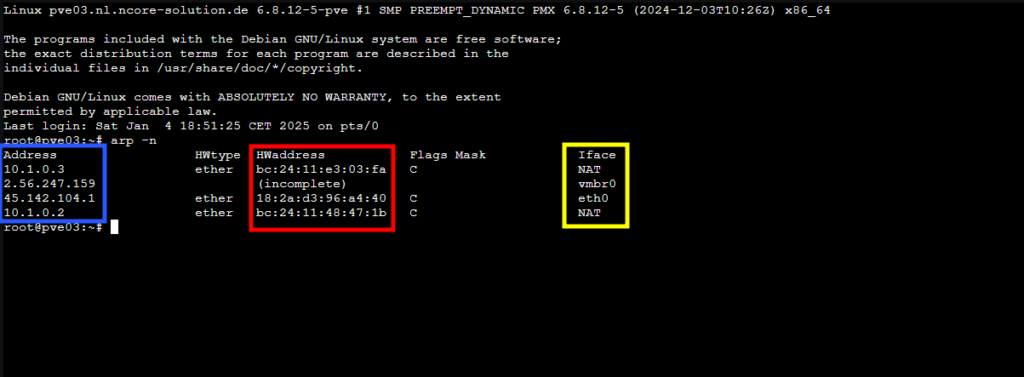

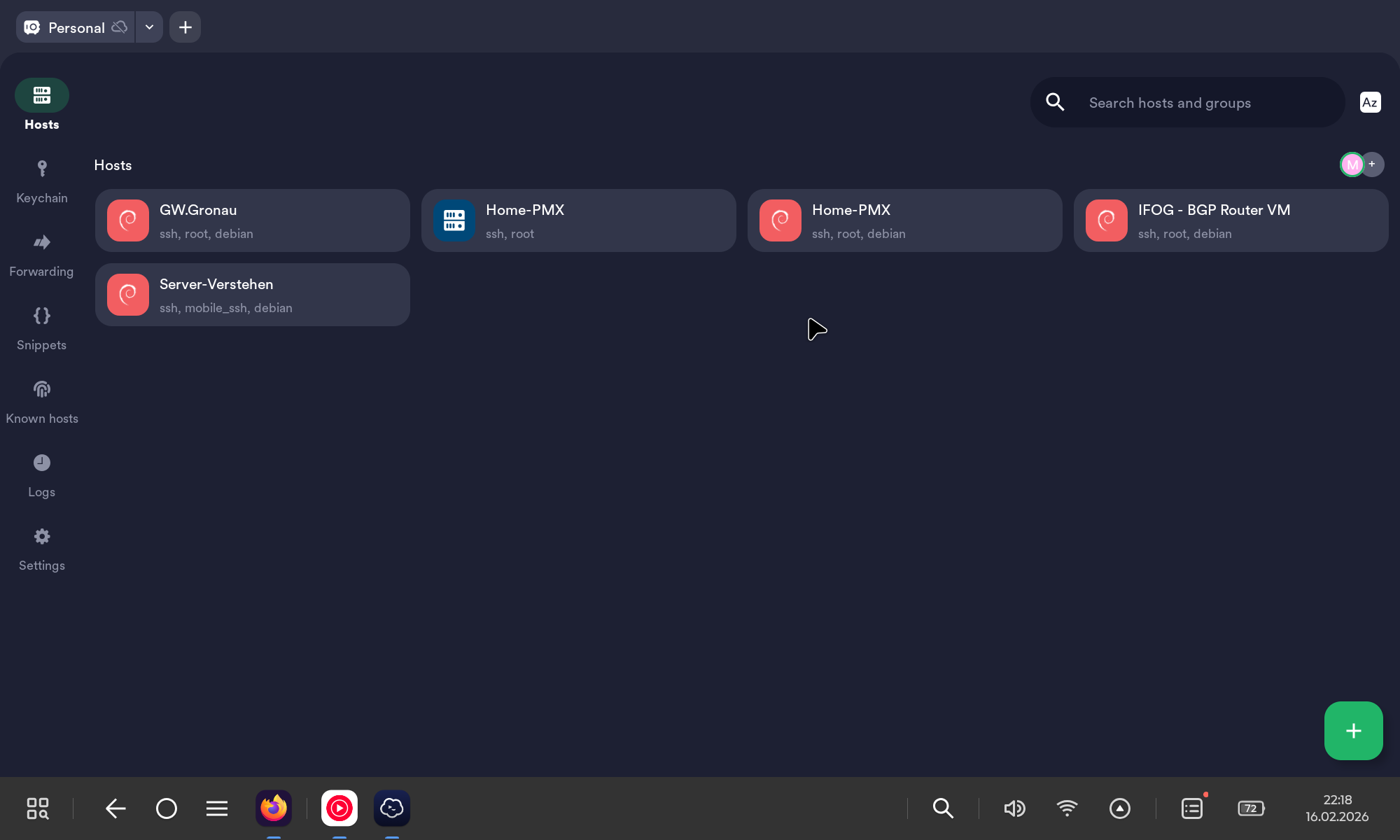

Voraussetzungen: • Debian 10+ / Ubuntu 20.04+ (empfohlen). • Root-SSH-Zugang oder ein Benutzer mit sudo-Rechten. • Mi...

Jetzt lesen